E-Learning Cyber-Security um Informationssicherheit im Arbeitsalltag zu stärken

Schulen Sie alle Mitarbeitenden mit den WebTrainern und SafetyClips zum richtigen Verhalten in der Informationssicherheit.

Leicht verständlich und auf Anfrage in allen Sprachen erhältlich.

Das WEKA Konzept wurde von Experten entwickelt um den Trainigserfolg von Mitarbeitenden deutlich zu erhöhen.

Jetzt die E-Learning Inhalte Informationssicherheit unverbindlich testen!

Mit der erprobten Kombination aus hochwertigen, aktuellen Inhalten und einem fundierten didaktischen Konzept schützen Sie Ihr Unternehmen.

Intuitive Bedienbarkeit und ein modernes Design erleichtern den Zugang.

Kurze, prägnante Lerneinheiten fördern das Verständnis und die Lernmotivation.

Kurzvideos und Storytelling bieten einen unterhaltsamen Einstieg.

Interaktive und spielerische Elemente aktivieren die Teilnehmer und sorgen für Lernspaß.

Übungen und Fälle aus dem Arbeitsalltag

Nachhaltiger Wissenstransfer durch Checklisten, Infografiken und Arbeitshilfen.

Verständniskontrolle und Teilnahmebestätigung dienen Ihnen als anerkannte Unterweisungsdokumentation.

Unsere Experten freuen sich darauf, mit Ihnen den individuellen Lerncampus zum Thema Informationssicherheit zu entwickeln. Sie werden überrascht sein, wie preiswert Ihre Lernplattform durch das WEKA-LMS wird.

Alles aus einer Hand

- Bedarfsanalyse gratis

- Design & Programmierung

- Inhalte auf Wunsch inklusive

- Sicheres Hosting

Oder Sie rufen uns unverbindlich an: +49 (0) 8233 23-9117

Gute Antworten sind unser Job.

Laut § 12 ArbSchG in Verbindung mit DGUV Vorschrift 1 „Grundsätze der Prävention“ müssen Sie als Arbeitgeber Ihre Mitarbeiter ausreichend und angemessen sowie in verständlicher Form und Sprache unterweisen.

Mindestens einmal jährlich.

Zudem:

- bei Einstellung oder Umsetzung von Mitarbeitern

- vor jeder neuartigen Tätigkeit

- vor Arbeiten in ungewohnter Umgebung

- bei Erkennen unsicheren Verhaltens

- aus aktuellem Anlass, z.B. Unfall

- bei Rückfragen der Mitarbeiter/innen

Die Unterweisungsthemen ergeben sich aus den betrieblichen Gegebenheiten. Essenzielle Themen zur Grippe- und Erkältungszeit sowie der aktuellen Pandemie-Situation sind sicherlich “Hygiene” und “Infektionsschutz”.

Ein großer Vorteil ist die Flexibilität und Zeitersparnis. Sie sparen sich die aufwendige Organisation rund um eine Präsenzveranstaltung (Terminierung, Räumlichkeiten, technische Gegebenheiten) und laden jeden Mitarbeiter dazu ein, selbstständig zu einem geeigneten Zeitpunkt seine Unterweisung auszuführen. Darüber hinaus können Sie den allgemeinen Wissensstand zentral von Ihrem PC aus überwachen. Sie erzielen deutlich bessere Lernerfolge.

Die IT-Sicherheitslage in Deutschland spitzt sich zu. Das ist die unmissverständliche Kernaussage des kürzlich erschienenen BSI-Lageberichts. Der beste Schutz vor Ransomware- und Phishing-Angriffen sind, neben technischen Sicherheitsmaßnahmen, gut geschulte Mitarbeitende. Wer die Tricks der Angreifer kennt, kann sich wirkungsvoll schützen. Unsere interaktiven E-Learning-Kurse vermitteln Wissen rund um das Thema IT-Sicherheit und schützen vor Onlinegefahren.

Neben einer intuitiven Bedienbarkeit legen wir Wert auf unmittelbare Praxisnähe. Die Informationen werden anhand von typischen Situationen aus dem Arbeitsleben vermittelt. Die sympathischen Avatare vermitteln Wissen interaktiv und anschaulich und steigern den Spaß am Lernen. Gamification- und Storytelling-Elemente runden das innovative Lernkonzept ab.

Wir arbeiten mit renommierten IT-Sicherheitsexperten zusammen, die unsere Kurse regelmäßig auf Aktualität überprüfen und uns über neue Bedrohungen auf dem Laufenden halten. Wir implementieren diese Änderungen zeitnah und halten Sie über aktuelle Bedrohungen auf dem Laufenden.

Ransomware ist die Cyberbedrohung Nummer Eins. Ransomware verschlüsselt Dateien im Netzwerk und hindert die Nutzer daran, sie zu öffnen. Für die Freigabe soll ein Lösegeld gezahlt werden. Um zusätzlichen Druck auszuüben, drohen die Angreifer damit, sensible Informationen wie Geschäftsgeheimnisse oder Kundendaten im Internet zu veröffentlichen.

Beim Social Engineering wird der Mensch zum Einfallstor für einen Cyberangriff. Kriminelle nutzen gezielt Eigenschaften wie Hilfsbereitschaft, Vertrauen oder Respekt vor Autorität, um Mitarbeitende für ihre Ziele zu manipulieren. Mitarbeitende, die Warnsignale für Social Engineering kennen und sich durch effektive Maßnahmen wie beispielsweise ein Vier-Augen-Prinzip schützen, tragen nachweislich zur Informationssicherheit in Unternehmen bei.

Sie können aus über 70 verschiedenen Kursen aus den Bereichen Arbeitsschutz, Brandschutz, Compliance, Datenschutz, Elektrosicherheit, Energiemanagement, Fuhrpark, Gefahrstoffe, Informationssicherheit, Produktsicherheit, Qualitätsmanagement, Unternehmensführung und Umweltschutz genau die Kurse wählen, die für ihre betrieblichen Anforderungen relevant sind.

Ja, als Full-Service-Anbieter übernehmen wir die Entwicklung und Erstellung Ihrer E-Learning-Lösung. Gerne unterbreiten wir Ihnen hierzu ein individuelles Angebot.

Wir produzieren Ihnen gerne auch spezifische Trainings zu Ihren Themen. Gerne erstellen wir Ihnen hierfür ein individuelles Angebot.

Nein. Gemeinsam mit Ihnen analysieren wir den betrieblichen Bedarf und erstellen daraus Ihr individuelles Kurs- und Lizenzangebot.

Damit der optimale Lernerfolg sichergestellt ist, greifen alle WEKA WebTrainer Kurse auf modernste didaktische Erkenntnisse zurück. In 4 Phasen werden den Teilnehmer das Wissen nachhaltig vermitteln und mit kleinen Übungen der Lernerfolg sicherstellen. Die Verständniskontrolle am Ende zeigt, ob und welche Inhalte wiederholt werden müssen.

Sind die Fragen richtig beantwortet, wird die personalisierte Teilnahmebestätigung erzeugt. Sie dient Ihnen gleichzeitig als anerkannte Unterweisungsdokumentation.

Zwei Modelle stellen wir standardmäßig für Sie bereit:

- „Software as a Service“ (SaaS) – Hosting durch WEKA, Zugänge für alle Mitarbeiter werden via Selbstregistrierung dieser durchgeführt.

- „SCORM“ – Ihr Kurspaket wird im Standard im SCORM 1.2 (Stand 03.2023) ausgeliefert und steht Ihnen zur internen Einbindung auf Ihrem LMS zur Verfügung. Gegen Aufpreis ist auch die Bereitstellung in xAPi möglich.

Die WEKA Web Trainer werden im Rechenzentrum der WEKA Media in Kissing bei Augsburg gehostet. Die Dokumentation zu Leistungsprofil und Sicherheit hinsichtlich Rechenzentrums und Datenverarbeitung sind Bestandteil des Lizenzvertrags und kann vorab von Ihnen eingesehen werden.

Die Lauffähigkeit ist auf IOS und Android Mobilgeräten gegeben. Wir empfehlen eine Bildschirmdiagonale ab Tablet-Größe.

Die Mindestvertragslaufzeit beträgt bei der Saas-Variante ein Jahr, bei SCORM-Bereitstellung zwei Jahre.

Unsere Jahreslizenzpreise sind immer Pauschalen, die anhand Ihrer Unternehmens-/ Standortgröße, der technischen Bereitstellungsgebühr und der Anzahl der Kurse berechnet werden. Gerne erstellen wir Ihnen ein individuelles Angebot.

Sie möchten einen Kurs zum Thema Informationssicherheit gratis testen oder ein persönliches Angebot erhalten?

Erste Details zu den Inhalten finden Sie hier.

Informationssicherheit im Arbeitsalltag

– Allgemeiner Grundlagenkurs Informationssicherheit –

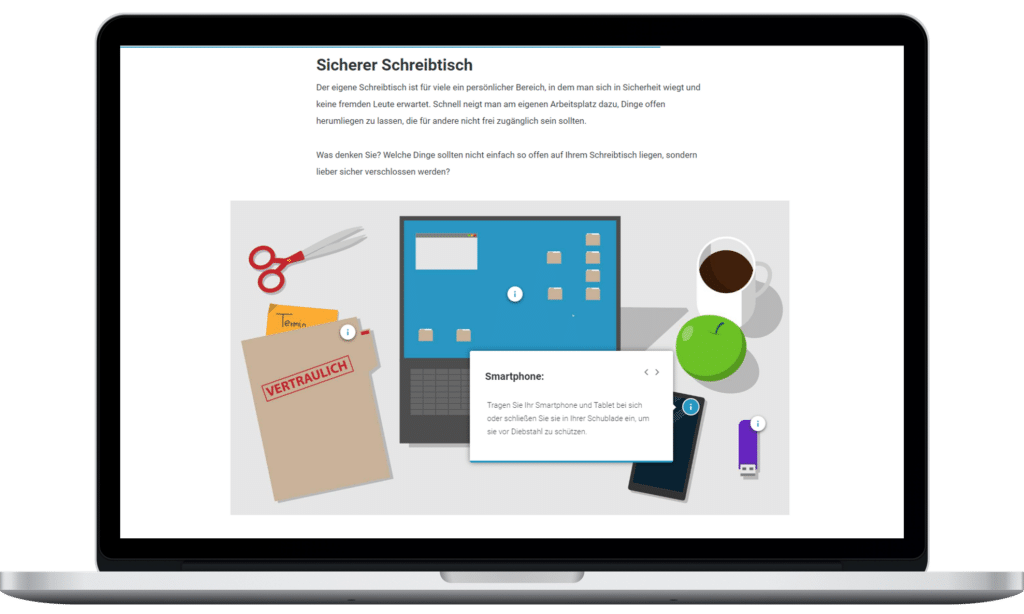

Der Arbeitsalltag im heutigen digitalen Zeitalter ist vielseitig, komplex und manchmal voller unerwarteter Herausforderungen. Kriminelle versuchen immer wieder, sich Zugang zu Unternehmen zu verschaffen. Sicherheitsrisiken im Arbeitsalltag entstehen beispielsweise durch einen unaufgeräumten Schreibtisch, den unachtsamen Umgang mit Gästen oder die unvorsichtige Verwendung von Internetzugängen oder externen Speichermedien.

Bestimmte Verhaltensregeln – wie etwa eine Clean-Desk-Policy – sowie Regeln zum Umgang mit vertraulichen Informationen und Besuchenden bieten die ideale Grundlage für einen sicheren Arbeitsalltag. Ihre Mitarbeitenden erfahren, wie sie sich online und offline so verhalten, dass ein sicherer Arbeitsalltag gewährleistet wird.

- Clean-Desk-Policy: So sieht ein sicherer Schreibtisch aus

- Wachsamer Umgang mit unbekannten Personen: Zutritt durch Unbefugte verhindern

- Sensible Daten schützen

- Vertrauliche Informationen bewahren, auch außerhalb des Firmengeländes

- Gäste sicher empfangen

- Cyber Security im Arbeitsalltag umsetzen

- Verantwortungsbewusster Umgang mit Freigaben und Zugriffsberechtigungen

- Bibliothek mit Infografiken und Checklisten: Das Wichtigste zum Mitnehmen

Informationssicherheit nach NIS2

– Grundlagenkurs Informationssicherheit nach NIS2 Kriterien –

Die Cybersicherheits-Richtlinie NIS2 ist gültig und betroffen sind Unternehmen aus kritischen wirtschaftlichen und gesellschaftlichen Bereichen. Cyber Attacken auf kritische Sektoren nehmen zu, da sich Angreifende auf Bereiche konzentrieren, in denen sie die größten Störungen verursachen können. Erfolgreiche Angriffe haben hier nicht nur erhebliche wirtschaftliche Konsequenzen, sondern können auch das öffentliche Leben beeinträchtigen. NIS2-gelistete Unternehmen haben damit eine hohe Bedeutung für das Funktionieren des gesellschaftlichen Lebens. Deshalb werden diese Unternehmen künftig gesetzlich dazu verpflichtet sein, hohe Standards im Bereich der Informationssicherheit umzusetzen.

Ein Baustein zum Aufbau einer erfolgreichen IT-Sicherheitsstrategie ist die umfangreiche Schulung Ihrer Mitarbeitenden. Maßnahmen wie sichere Passwörter, ein aufmerksamer Umgang mit E-Mails oder ein Clean Desk helfen, Organisationen vor Hackerangriffen zu schützen. Der WEKA WebTrainer Informationssicherheit nach NIS2 sensibilisiert Mitarbeitende in NIS2-gelisteten Unternehmen für die wichtigsten Risiken und vermittelt interaktiv und praxisnah, wie sie sich davor schützen können.

Inhalte:

- Intro

- Warum ist Informationssicherheit für kritische Sektoren besonders wichtig?

- NIS2 – was ist das eigentlich?

Risiken im Arbeitsalltag minimieren

- Tailgating-Attacken verhindern

- Sicherer Schreibtisch (Clean Desk)

- Umgang mit Externen / Zutrittsberechtigungen und -konzepte

Klassifizierung von Informationen

- Gängige Klassifizierungsschemata

- Arten von Informationen

- Wie können Informationen vor unberechtigtem Zugriff geschützt werden?

Phishing-Attacken abwehren

- Spam- und Phishing-E-Mails erkennen

- Die Tricks der Cyberkriminellen

- Bösartige Anhänge und manipulierte Webseiten enttarnen

Schutz vor Schadsoftware

- Zunehmende Ransomware-Angriffe auf kritische Infrastrukturen

- So gelangt Malware in Unternehmen und Organisationen

- Verhalten bei einer Ransomware-Attacke

- Meldepflichten

Zugänge schützen

- Passwortsicherheit

- Passphrases

- Passwortmanager

- Mehr-Faktor-Authentisierung

Gefahren durch Social Engineering und Human Hacking

- Die Methoden der Angreifenden

- So schützen Sie sich

Sicher mobil arbeiten

- Mobile Geräte schützen

- Gefahren öffentlicher WLAN-Netzwerke

- Sichere Verbindung mit VPN

SafetyClips Informationssicherheit

– Zusatzinhalte für Grundlagenkurs Informationssicherheit –

Die innovative Schulungs- und Unterweisungslösung, die Mitarbeitenden auf einfache, anschauliche und effektive Weise für relevante Themen zur Informationssicherheit sensibilisiert. Kurze, unterhaltsame Clips: Mitarbeiter werden mit kurzen, animierten Videos zu diesen Themen unterwiesen:

Soziale Netzwerke sicher nutzen

• Richtiger Umgang mit Kontaktanfragen in sozialen Netzwerken

• So schützen Sie sich vor Schadsoftware über soziale Netzwerke

• Wie Hacker soziale Medien nutzen

• Fakeshops erkennen

• Digitalen Identitätsdiebstahl verhindern

• Welche Inhalte kann ich posten und welche nicht?

Social Engineering und Künstliche Intelligenz

• Social Engineering: Wenn der Mensch zum Einfallstor für Kriminelle wird

• Vishing

• CEO Fraud

• Deep Fakes: Stimmen

• Wie Kriminelle die Neugier auf KI nutzen

Informationssicherheit beim mobilen Arbeiten

• Sicher verbunden mit VPN

• Informationssicherheit auf Dienstreisen

• Informationssicherheit auf Auslandsreisen

• Sensible Informationen beim mobilen Arbeiten schützen

• Clean Desk beim mobilen Arbeiten

Clouddienste sicher einsetzen

• Auswahl von Clouddiensten

• Nutzung von Clouddiensten via Smartphone-App

• Dateien mithilfe von Clouddiensten sicher teilen

• Phishing-Angriffe in Kollaborationstools

• Malware-Angriffe in Kollaborationstools

Handlungsempfehlung:

Ergänzen Sie den klasischen WebTrainer um einzelne kurze Themen, um die Awareness z.B. im Jahresverlauf oder zu aktuellen Bedrohungszzenarien zu erhöhen.

Hier finden Sie mehr Informationen zum WEKA Lernkonzept.

Umgang mit Passwörtern

Für Passwortsicherheit sorgen und Accounts vor Hackern schützen

Müssen auch Sie sich bei zahlreichen Plattformen, Portalen und Internetseiten registrieren und sich dabei jedes Mal ein neues Passwort überlegen? Um den Überblick über alle Passwörter zu behalten, verfolgen viel zu viele Menschen immer noch den Ansatz, ein einfaches Universalpasswort zu verwenden. Cyberkriminelle nutzen verschiedene Methoden wie Brute-Force-Attacken und Wörterbuchangriffe, um solche Passwörter innerhalb von Sekunden zu knacken und dann die Accounts ihrer Opfer zu missbrauchen. Deshalb ist es wichtig, es Angreifern so schwer wie möglich zu machen.

Lernen Sie im Kurs „Passwortsicherheit: Accounts vor Hackern schützen“, wie Sie und Ihre Mitarbeitenden sichere Passwörter und Passphrasen vergeben und wie Ihnen Passwortmanager und Mehr-Faktor-Authentisierung dabei helfen, Ihre Accounts zu schützen.

- Angriffsarten und Methoden der Cyberkriminellen kennenlernen

- Sichere Passwörter erstellen

- Sichere Passphrasen entwickeln

- Passwortmanager und Mehrfaktor-Authentisierung nutzen

- Bibliothek mit Infografiken und Checklisten: Das Wichtigste zum Mitnehmen

Mobiles Arbeiten und Homeoffice

Informationssicherheit beim mobilen Arbeiten gewährleisten

Viele Teams arbeiten heutzutage an verschiedenen Orten und sind digital vernetzt. Ob im Zug, im Café, mit dem Diensthandy oder am heimischen Schreibtisch: Mobiles Arbeiten ermöglicht viel Flexibilität, birgt aber auch Gefahren für die Informationssicherheit. In einem Moment der Unachtsamkeit können Angreifer vertrauliche Informationen auslesen, Gespräche belauschen oder sich Zugang zu den mobilen Geräten von Mitarbeitern verschaffen. Auch öffentliche WLAN-Verbindungen bergen Risiken, da es für Kriminelle über die oft unverschlüsselten Verbindungen leichter ist, Daten auszuspähen oder Malware zu verbreiten.

Das Training „Informationssicherheit beim mobilen Arbeiten“ sensibilisiert für die Risiken und zeigt, wie Mitarbeitende beim mobil sicher und produktiv arbeiten können.

- Mobilen Arbeitsplatz sicher einrichten

- WLAN-Verbindungen gefahrlos nutzen

- Sichere VPN-Verbindung herstellen

- Mobile Geräte und sensible Informationen schützen

- Sicheres Verhalten auf Dienstreisen

- Bibliothek mit Infografiken und Checklisten: Das Wichtigste zum Mitnehmen

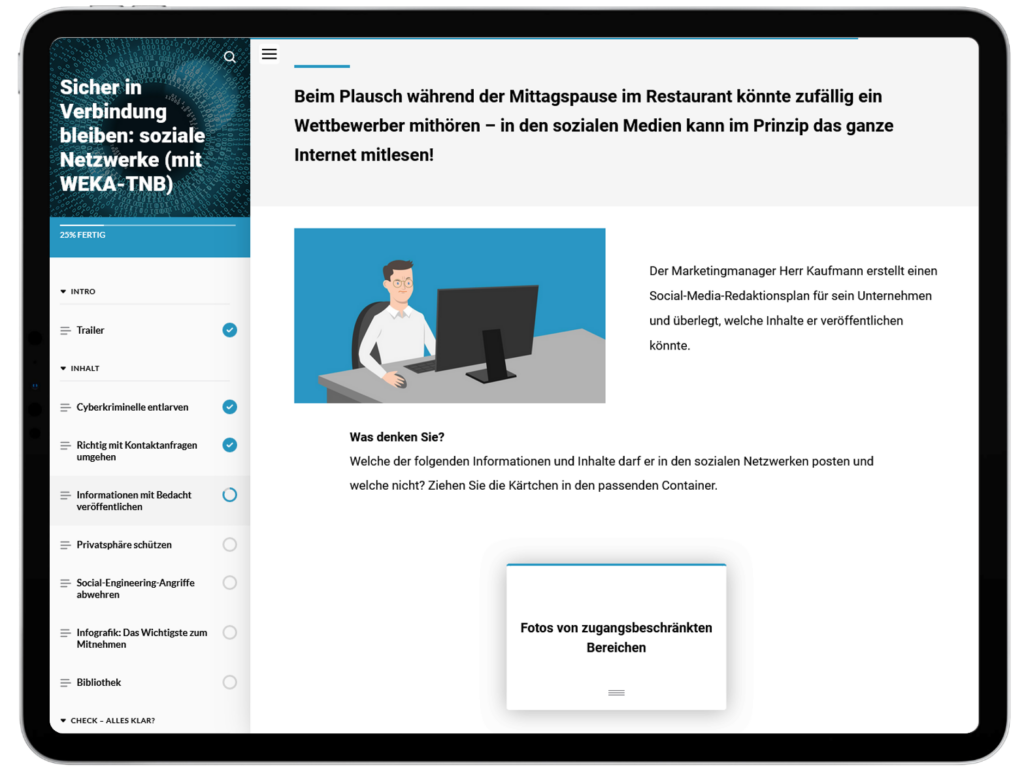

Soziale Netzwerke

Sicher in Verbindung bleiben und Hackerangriffen in sozialen Medien entgehen

Soziale Netzwerke sind aus unserem Alltag nicht mehr wegzudenken. Sie ermöglichen uns, sich mit anderen zu vernetzen, Informationen auszutauschen und unsere Interessen zu teilen. Oft verschwimmen in den hier die Grenzen zwischen Privatem und Beruflichem: Mitarbeitende fügen ihre Kollegen als Facebook-Kontakte hinzu, verbinden sich über LinkedIn mit potenziellen Geschäftspartnern oder installieren WhatsApp auf dem Diensthandy. Neben vielen Vorteilen bergen soziale Netzwerke auch Risiken. Immer wieder geben sich Kriminelle als vermeintliche Kollegen aus und versuchen, an vertrauliche Daten zu kommen.

Der WebTrainer „Soziale Netzwerke sicher nutzen“ vermittelt, wie sich Mitarbeitende sicher in den sozialen Netzwerken bewegen und Herausforderungen wie beispielsweise Kontaktanfragen von Unbekannten oder kritische Datenschutzeinstellungen gekonnt meistern.

- Cyber-Angriffe über soziale Netzwerke entlarven

- Richtig mit Kontaktanfragen umgehen

- Informationen mit Bedacht veröffentlichen

- Privatsphäre schützen

- Social-Engineering-Angriffe über soziale Netzwerke abwehren

- Bibliothek mit Infografiken und Checklisten: Das Wichtigste zum Mitnehmen

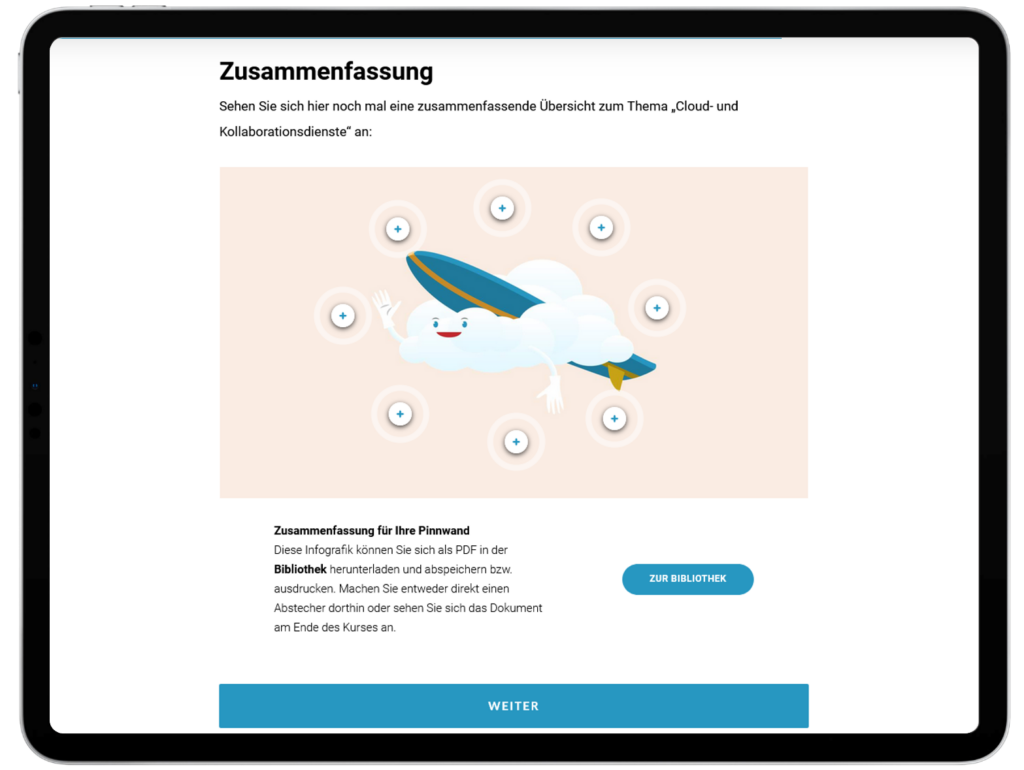

Nutzung von Clouddiensten

Internet- und Clouddienste sicher einsetzen und Unternehmensdaten schützen

Die digitale Vernetzung ist allgegenwärtig und Cloud- und Kollaborationsdienste spielen eine immer größere Rolle in unserem Leben. Clouds ermöglicht es uns, Daten und Inhalte extern zu speichern, von überall darauf zuzugreifen und sie nahtlos zwischen verschiedenen Geräten zu synchronisieren. Ob es um das Teilen von Dateien, das Streamen von Musik und Videos oder das Speichern von persönlichen Dokumenten geht – Clouddienste bieten uns eine Vielzahl von praktischen Funktionen und unzählige Möglichkeiten. Werden sie jedoch unvorsichtig eingesetzt, bergen sie Risiken für die Informationssicherheit.

Der WebTrainer „Sicher zusammenarbeiten mit Cloud- und Kollaborationsdiensten“ sensibilisiert Mitarbeitende für die Risiken und vermittelt Praxistipps, um die Vertraulichkeit, Integrität und Verfügbarkeit Ihrer Daten in der Cloud zu schützen. Dazu gehören ein bedachtes Hochladen von Informationen genauso wie eine bewusste Dateifreigabe.

- Funktionsweise von Clouddiensten verstehen

- Risiken einschätzen lernen

- Wichtiges zur Anbieterauswahl

- Clouddienste sicher nutzen

- Bibliothek mit Infografiken und Checklisten: Das Wichtigste zum Mitnehmen

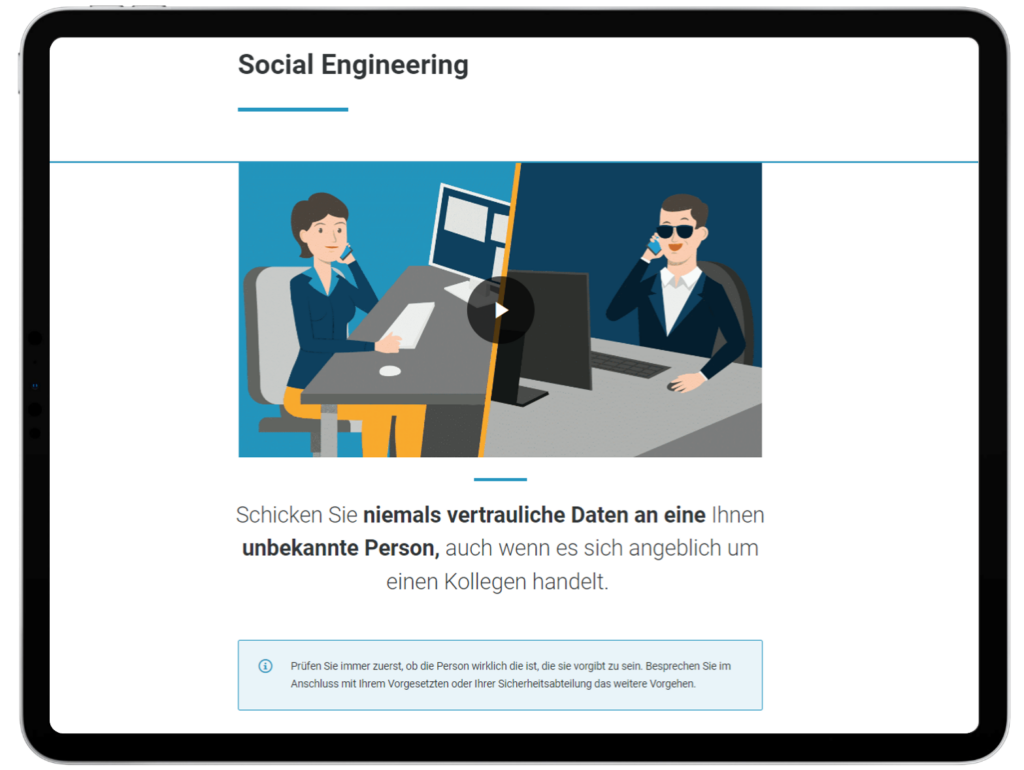

Social Engineering und Human Hacking

Attacken auf die „Sicherheitslücke Mensch“ abwehren

Ihr Unternehmen sichert sich technisch gegen Cyber-Angriffe ab: Es patcht Schwachstellen in Systemen, setzt Firewall und Virenscanner ein und implementiert idealerweise Sicherheitsvorkehrungen wie Zwei-Faktor-Authentisierung. Kriminelle nehmen daher immer häufiger den Menschen als Einfallstor für Angriffe ins Visier. Menschliche Eigenschaften wie Hilfsbereitschaft, Vertrauen oder Respekt vor Autorität werden gezielt ausgenutzt, um Mitarbeitende geschickt für ihre Ziele zu manipulieren. Hinzu kommt die rasante Entwicklung von KI-Tools, mit denen Angreifer sogenannte Deep Fakes erstellen und Sie täuschen können.

Wer die Maschen der Angreifer kennt und Sicherheitsmechanismen einsetzt, kann sich schützen. Der WebTrainer „Social Engineering und Human Hacking erkennen“ sensibilisiert für die Sicherheitslücke Mensch und vermittelt Strategien, mit denen sich Ihre Mitarbeitenden gegen Social-Engineering-Angriffen wappnen.

- Social Engineering und Human Hacking erkennen

- Phishing- und Smishing-Angriffe abwehren

- Offline-Hacking, Voice Vishing und CEO Fraud entlarven

- Angriffsmaschen über soziale Netzwerke abwehren enttarnen

- Deep Fakes & Co: Gefahren durch generative Künstliche Intelligenz begegnen

- Bibliothek mit Infografiken und Checklisten: Das Wichtigste zum Mitnehmen

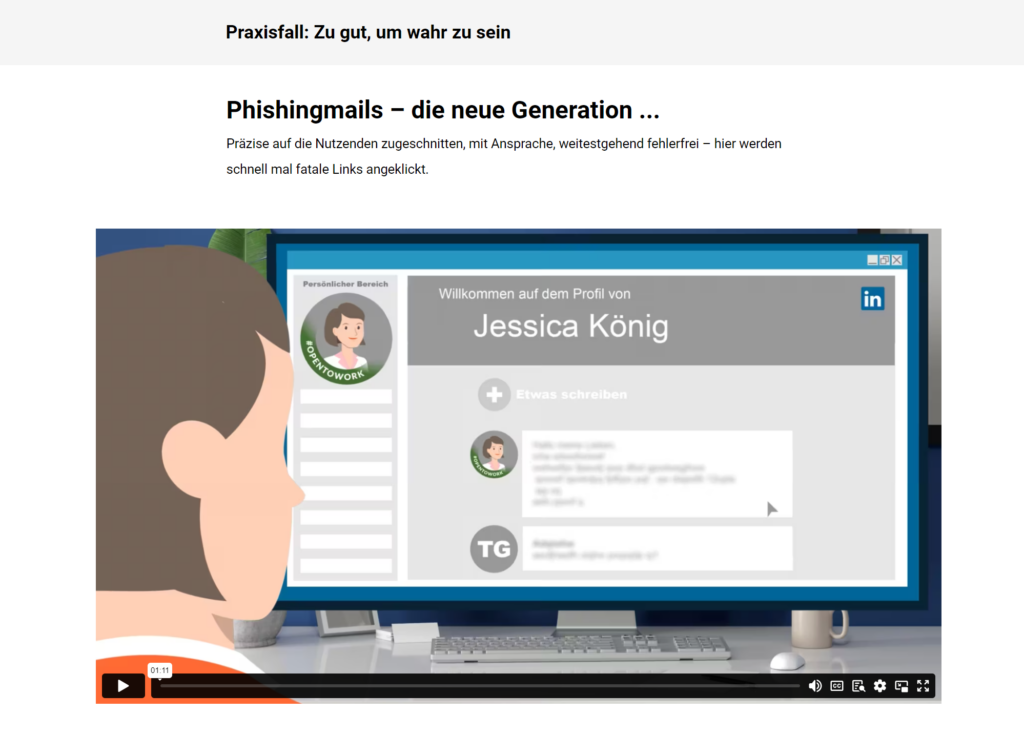

Künstliche Intelligenz: neue Bedrohungen für die Informationssicherheit

Immer häufiger setzen Hacker und Cyberkriminelle Künstliche Intelligenz (KI) für ihre Zwecke ein. Zum Beispiel, um in Rekordzeit fehlerfreie und genau auf Unternehmen zugeschnittene Phishing-Mails zu schreiben, Schadcode zu programmieren oder sich mithilfe von Deep Fakes als Kollegen oder Vorgesetzte auszugeben, um sensible Daten zu entlocken.

Das interaktive E-Learning Künstliche Intelligenz – neue Bedrohungen für die Informationssicherheit sensibilisiert Mitarbeitende zum Thema KI-gestützte Angriffe und zeigt, welche Methoden die Hacker einsetzen. Ihre Mitarbeitenden lernen, wie die Angreifenden vorgehen und hinter welchen Situationen eine potenzielle Gefahr lauert. Das hilft ihnen dabei, richtig und besonnen zu reagieren und Ihr Unternehmen vor Angriffen zu schützen.

- KI-unterstütze Phishingmails der neuen Generation

- komplexe Cyberangriffe: CEO Frau und Business E-Mail-Compromise

- Gefälschte Videos und Anrufe erkennen

- Deepfakes entlarven

- Gefahren durch Prompt Injection

- KI-gestützte Malware-Angriffe

- Bibliothek mit Infografiken und Checklisten: Das Wichtigste zum Mitnehmen

E-Mail-Betrug und Phishing

Phishing-Attacken abwehren und sicher mit E-Mails arbeiten

E-Mails sind das häufigste Einfallstor für Cyberkriminelle. Durch das Versenden von Spam- und Phishing-E-Mails versuchen die Täter, Ihre Daten auszuspähen oder Schadsoftware in Ihrem Unternehmensnetzwerk zu verbreiten. Solche Angriffe sind zum Teil sehr professionell gestaltet und nicht ohne Weiteres als Gefahr zu enttarnen. Umso wichtiger ist es, dass Mitarbeitende den sicheren Umgang mit E-Mails beherrschen.

Mit dem Training „Phishing-Attacken abwehren: Sicheres Arbeiten mit E-Mails“ sensibilisieren Sie Mitarbeitende für Gefahren durch Spam und Phishing. Ihre Belegschaft lernt, Phishing-E-Mails, manipulierte Webseiten und Schadsoftware zu erkennen und Ihr Unternehmensnetzwerk vor Angriffen per E-Mail zu schützen.

- Spam- und Phishing-E-Mails erkennen

- Schadsoftware in E-Mails enttarnen

- Manipulierte Webseiten entlarven

- Die Maschen der Angreifer durchschauen

- E-Mails sicher versenden

- Bibliothek mit Infografiken und Checklisten: Das Wichtigste zum Mitnehmen

Schutz Ransomware und Malware

Angriffe mit Schadsoftware erfolgreich abwehren

Die Gefahr, Ihr Unternehmensnetzwerk mit Malware zu infizieren, ist groß. Cyberkriminelle entwickeln alle paar Sekunden einen neuen Schadsoftware-Typ. Der bekannteste unter ihnen ist die aktuell verbreitete Ransomware (Erpresser-Software). Ist der Computer eines Mitarbeitenden infiziert, können fortschrittliche Schadsoftware-Typen sich im gesamten Unternehmensnetzwerk ausbreiten, weitere Malware nachladen und schwere Schäden anrichten. Neben Computern und Laptops bieten mobile Endgeräte, wie Smartphones oder Tablets, eine ideale Angriffsfläche, da viele Nutzer hier keine Anti-Schadsoftware-Programme installiert haben.

Der WebTrainer „Malware- und Ransomware-Attacken erfolgreich abwehren“, vermittelt praxisnah, wie Sie und Ihre Mitarbeitenden geeignete Schutzmaßnahmen ergreifen, um sich und Ihr Unternehmen vor einem Ransomware-Angriff zu schützen.

- Verbreitungswege von Malware kennenlernen

- Ransomware – der Cyber-Bedrohung Nummer 1 begegnen

- Weitere Schadsoftware-Arten erkennen

- Hybride Angriffsformen abwehren

- Malware-Infektionen vermeiden

- Bibliothek mit Infografiken und Checklisten: Das Wichtigste zum Mitnehmen

Informationssicherheit für Führungskräfte

Zunehmende Cyber-Attacken machen Unternehmen verwundbar und treffen sie immer härter. Erfolgreiche Angriffe können erhebliche wirtschaftliche Konsequenzen haben und die Reputation eines Unternehmens nachhaltig schädigen. Führungskräften kommt beim Thema Informationssicherheit eine besondere Rolle zu: Sie müssen sich zum einen als Anwendende selbst vor den Gefahren aus dem digitalen Raum schützen. Darüber hinaus ist es ihre Aufgabe, ihre Teams zu sensibilisieren und das Verständnis für die Sicherheitsmaßnahmen der IT-Abteilung zu fördern. Ein Baustein zum Aufbau einer erfolgreichen IT-Sicherheitsstrategie ist die Schulung Ihrer Führungskräfte. Der WEKA WebTrainer Informationssicherheit für Führungskräfte sensibilisiert Führungskräfte für die wichtigsten IT-Sicherheits-Risiken und vermittelt interaktiv und praxisnah Wissen über effektive Schutzmaßnahmen. So machen Sie Ihre Führungskräfte zum Sprachrohr für IT-Sicherheitsthemen in Ihrem Unternehmen.

Inhalte:

• Zunehmende Cyberangriffe auf Unternehmen

• Welche Konsequenzen kann ein erfolgreicher Angriff haben?

• Verantwortungsbereich der Führungskräfte

Die IT-Bedrohungslandschaft im Überblick:

• Phishing

• Schadsoftware

• Mobiles Arbeiten

• Social Engineering und CEO Fraud

Grundlegende Schutzmaßnahmen

• Risikobasierter Ansatz

• Rollenbasierte Zugriffskontrollen

• Clean Desk Policy

Die besondere Rolle der Führungskraft

• Vorbildfunktion

Einsatz von Software und Tools in Unternehmen

• KI und hochkritische KI

• Regelungen schaffen

Führungskräfte im Fokus der Angreifenden

• Warum werden Führungskräfte besonders häufig angegriffen?

• Welche Cyber-Angriffe richten sich speziell ans Management?

Wir sind gespannt, was Sie sagen werden.

- Kaufen ohne Risiko

Dank voll funktionsfähiger Testversionen wissen Sie vorher, was Sie kaufen.

- Persönliche Betreuung

Sie haben Fragen? Unsere Produktionsmanager freuen sich auf Ihren Anruf

- Von Profis, für Profis

Über 75 Experten entwickeln unsere Produkte mit uns für Sie.

- WEKA Garantie

Top Software, immer aktuell und rechtssicher dank regelmäßiger Updates.